TechX Sharing ครั้งนี้ได้รับเกียรติจากคุณโจ คุณชนินทร อัศววิชัยโรจน์ ซึ่งเป็น Lead Technical Specialist ที่ SCB TechX มาช่วยแชร์ความรู้ในหัวข้อ Step Beyond Password ซึ่งเป็นประเด็นที่น่าสนใจอยู่ในตอนนี้ เราทุกคนเริ่มรู้จักรหัสผ่านตั้งแต่ใช้คอมพิวเตอร์กันแล้ว แต่เคยตั้งคำถามไหมคะว่าทำไมเราถึงต้องใช้รหัสผ่านในการยืนยันตัวตน? หรือมีตัวเลือกอื่นในการยืนยันตัวตนอีกหรือไม่? เรื่องนี้บริษัทเทคโนโลยีชั้นนำระดับโลกมากมายได้ร่วมมือกันจัดตั้งสมาคมสนับสนุนการแก้ไขปัญหาเกี่ยวกับการยืนยันตัวตน ซึ่ง Password-Less เป็นสิ่งที่กำลังได้รับความสนใจและอยากให้มีการเปลี่ยนแปลงจากรหัสผ่านธรรมดาเป็นการยืนยันตัวตนอื่นที่มีความปลอดภัยมากขึ้น ซึ่งเราจะใช้ Public Key Cryptography ในการยืนยันตัวตน แต่เรื่องราวของการเปลี่ยนแปลงจะเป็นไปได้มากน้อยแค่ไหน แล้วจะคุ้มหรือไม่กับการเปลี่ยนแปลงนี้ ตามไปอ่านเนื้อหา TechX Sharing ที่คุณโจนำมาแชร์กันได้เลยค่ะ

ทำความรู้จักกับ Digital Identity การพิสูจน์และยืนยันตัวตนทางดิจิทัล

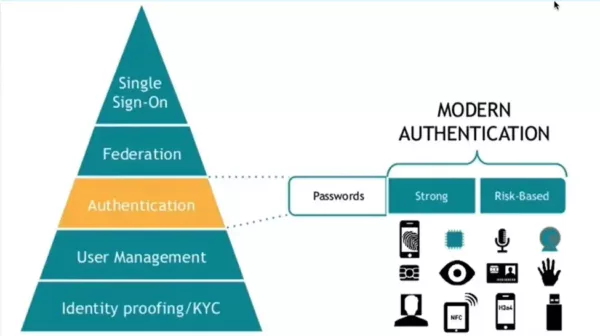

ก่อนจะเข้าสู่เรื่องการยืนยันตัวตนของบุคคล (Authentication) ขอเล่าถึงภาพรวมของ Digital Identity ว่าประกอบด้วยแง่มุมอื่นๆอะไรบ้างดังนี้

1 การ KYC เป็นการพิสูจน์ตัวตนเพื่อการออนบอร์ดเปิดบัญชีใหม่ครั้งแรก

2 การทำ User Management เพื่อจัดกลุ่มของลูกค้าผู้ใช้งาน

3 Authentication การยืนยันตัวตนว่าคนคนนี้คือเจ้าของ หรือ ลูกค้าผู้ใช้งานตัวจริง

4 การทำ Federation การยืนยันตัวตนโดยอ้างอิงจากระบบอื่น เช่นการยืนยันตัวตนเข้าระบบด้วยการใช้ Facebook

5 ระบบที่ทำ Single Sign-On อย่าง Google เป็น Ecosystem ที่ยืนยันตัวตนครั้งเดียวสามารถเข้าใช้ YouTube ก็ได้ หรือ Google Drive ก็ได้ โดย 5 มุมข้างต้นนี้อยู่ในบริบทของ Digital Identity ซึ่งบทความนี้จะเน้นเรื่องของ Authentication หรือ การยืนยันตัวตนว่าคนคนนั้นคือเจ้าของข้อมูลตัวจริงหรือเปล่า ปัจจุบันมีวิธีการอยู่ไม่กี่อย่างที่ได้รับความนิยมคือการใช้รหัสผ่าน แต่ก็มีปัญหามากเพราะรหัสผ่านถูกออกแบบให้เป็นเหมือนกุญแจ ซึ่งคนใช้งานจริงอาจลืมกุญแจบ้าง ทำกุญแจหายบ้าง โดนขโมยไปบ้าง แต่ก็เริ่มมีการทำให้กุญแจแข็งแรงขึ้นผ่านการทำ Two-Factor Authentication หรือบ้างก็มีการทำ Risk-Based ที่เช็คว่าการเข้าใช้งานระบบจากต่างสถานที่ที่เราเคยใช้ประจำ หรือต่างอุปกรณ์(Devices) หรือต่างเน็ตเวิร์ค นั้นใช่ลูกค้าผู้ใช้งานจริงๆหรือไม่

วิธีการทำรหัสผ่านให้มีความปลอดภัยแต่ปลอดภัยจริงหรือ?

ในอดีตเวลาตั้งรหัสผ่านเสร็จจะถูกบันทึกเข้าระบบต่างๆแบบ Plain Text ตรงๆลงไปเลย ต่อมาเพื่อให้ปลอดภัยมากขึ้น จึงทำ Hashing รหัสผ่านหรือ Hash (Password); เปลี่ยนตัวหนังสือเป็นค่าอื่นๆที่อ่านไม่ได้แล้วค่อยเก็บใน Database แต่การ Hash นี้ก็อาจเกิดการโจมตีที่เรียกว่า Rainbow Table Attack ได้ จริงอยู่การ Hash เราไม่สามารถถอดกลับเป็น Plain Text ได้แต่สามารถถูกสุ่มยิงเข้าไปได้ ซึ่งใครที่ตั้งรหัสผ่านง่ายๆก็อาจโดน Hack ไปได้เช่นกัน ตอนหลังจึงมีการรใส่ Salt หรือ Hash (Password+Salt); เข้ามาเพิ่มให้มีประสิทธิภาพมากขึ้น การทำ Rainbow Table Attack ทำได้ยาก เพราะ Flow การเก็บ Salt นั้นเวลา Validate รหัสผ่านจะมีการส่ง Salt ไปให้ลูกค้าผู้ใช้งานมีส่วนในการทำ Hash ตัวรหัสผ่านด้วยแล้วนำกลับมา Validate ที่ฝั่ง Server แต่ Salt ก็ยังถูก Hack ได้อยู่ดีจึงได้มีการ Encrypt ของ Salt ด้วย Pepper หรือ Hash (Password+Enc(Salt,Pepper)); ซึ่งจากที่กล่าวมาดูเหมือนจะเป็นการนำกุญแจมาซ้อนกุญแจไปเรื่อยๆ แต่ยังไม่ค่อยตอบโจทย์เท่าไร ซึ่งเคยมีงานวิจัยของ FBI ออกมาว่าความยาวของรหัสผ่านสำคัญกว่าความซับซ้อนเสียอีก แต่ก็ยังโดน Hack ได้อยู่ดีถ้าป้องกันไม่ดี ซึ่งทางแก้ปัญหานี้มีการนำ MFA มาใช้ หรือ (Password)MFA วิธีการของ MFA มีหลายแบบดังนี้

1. Time-Based OTP เป็นรหัสผ่านที่ใช้ครั้งเดียวที่ถูกจำกัดด้วยเวลา แต่ปัญหาก็ยังมีอยู่ตรงที่มันสร้าง Credential Secret ขึ้นมาตัวนึงแต่ถ้า Hacker รู้ Secret ก็ยังสามารถ Gen ตัวโค้ดเหล่านั้นไปได้ และประสบการณ์การใช้งานก็ยุ่งยากด้วย เพราะต้องเปิดแอปเอา Code มากรอก บางทีเวลาไม่ตรงกันก็ใช้ไม่ได้

2. SMS OTP เป็นการส่งรหัสผ่านใช้ครั้งเดียวเข้าไปใน SMS แต่ประสบการณ์การใช้งานก็ยังไม่ดี ต้นทุนสูง แล้วถ้าHacker ไปตั้งเสา 4G, 5G ก็ Hack ได้อยู่ดีนั่นเอง

วิวัฒนาการการยืนยันตัวตน (Authentication) ถึงปัจจุบัน

เพื่อให้เข้าใจ Journey ของการใช้ระบบยืนยันตัวตนตั้งแต่แรกเริ่มจนถึงปัจจุบันว่ามีวิวัฒนาการเป็นอย่างไรบ้างจึงขอสรุปเป็นเกล็ดความรู้โดยมีรายละเอียดดังต่อไปนี้

ยุค60s : มีการริเริ่มใช้รหัสผ่านแบบธรรมดา

ยุค70s : รหัสผ่านไม่ปลอดภัยจึงเพิ่ม Hash เข้ามา

ยุค80s : มีรหัสผ่านใช้ครั้งเดียว

ยุค90s : มี Captchas มาดักป้องกันอีกชั้นหนึ่ง

ยุค2000s : มีการทำ 2FA ใช้ SMS OTP

ยุค2010s : มี Smartphone เกิดขึ้นเริ่มยืนยันตัวตนผ่าน Smartphone ได้

ปัจจุบัน : มีการใช้รหัสผ่านที่มีความปลอดภัยมากขึ้นมีองค์กร Fido เข้ามาสร้างมาตรฐานของการทำ Password-Less

Password-Less

เป็นการยืนยันตัวตนอีกรูปแบบหนึ่งที่ไม่ใช่ MFA หรือการสร้างกุญแจซ้อนกุญแจ หรือสร้างกำแพงขึ้นมาอีกหลายๆชั้นแต่เราสามารถเอามาใช้ได้ตั้งแต่ขั้นตอนแรกได้เลย ลูกค้าผู้ใช้งานไม่ต้องจำรหัสผ่านใดๆเพราะมีความปลอดภัยสูงมากอยู่แล้ว การยืนยันตัวตน (Authentication) ที่ดีถือเป็นหน้าตา ภาพลักษณ์ของระบบเลย ถ้าได้มาตรฐานลูกค้าก็มีความอุ่นใจ ซึ่ง Gartner บริษัทวิจัยและเป็นที่ปรึกษาด้านเทคโนโลยีชั้นนำของโลกได้บอกไว้ในปี 2022 ว่า Password-Less มีระบบรักษาความปลอดภัยขั้นสูงสุด และควรเริ่มเอามาใช้งานแล้ว นอกจากนี้ รหัสผ่านเป็นเรื่องที่ควรได้รับการเปลี่ยนแปลงอย่างยิ่งเพราะจากสถิติของปัญหาการใช้งานระบบมักมาจากรหัสผ่านทั้งสิ้นอาทิ

1. 81% ของปัญหาการเจาะระบบเพื่อขโมยข้อมูล (Data Breach) นั้นมีผลมาจากช่องโหว่ในการใช้งานรหัสผ่าน (Passwords)

2. คนส่วนมากจะมีรหัสผ่านอยู่ประมาณ 21 รหัสซึ่งจะเป็นผลพวงให้เกิดปัญหาข้อที่ 3 ได้นั่นคือ

3. 50% ของปัญหาที่วิ่งเข้ามาที่ Call Center ของแต่ละระบบล้วนเป็นเรื่องการลืมรหัสผ่านของลูกค้าผู้ใช้งานทั้งสิ้น

พื้นฐานของการยืนยันตัวตนมาจากอะไร?

การยืนยันตัวตนมีพื้นฐานมาจากแนวคิดเกี่ยวกับ Something You Know, Something You Have, Something You Are, Somewhere and When You Are และสุดท้ายคือ Somewhere You Do โดยแนวคิดเหล่านี้ได้สะท้อนออกมาเป็นวิธีของการยืนยันตัวตนที่แยกประเภทกันอย่างชัดเจนจากการใช้หลักฐานต่างๆมาประกอบในการยืนยันตัวตนซึ่งแบ่งได้เป็นหลาย Factors ดังนี้

1. Single-Factor Authentication เป็นวิธีที่ใช้ Something You Know ในการยืนยันตัวตน เช่น การใช้รหัสผ่านธรรมดา

2. Two-Factor Authentication เป็นวิธีที่ใช้ Something You Have ในการยืนยันตัวตน เช่น รหัสผ่านแบบใช้ครั้งเดียวมีการ Generate Code ให้เรานำมาเข้าระบบ

3. Three-Factor Authentication เป็นวิธีที่ใช้ Something You Are ในการยืนยันตัวตน เช่น การยืนยันตัวตนด้วยลายนิ้วมือ ด้วยใบหน้า (Biometric Authentication)

4. Four-Factor Authentication เป็นวิธีที่ใช้ Somewhere and When You Are ในการยืนยันตัวตน เช่น Risk-Based Authentication มีการเช็คบริบทแวดล้อมว่าเข้าระบบต่างถิ่น หรือ ต่างอุปกรณ์ (Devices)

5. Five-Factor Authentication เป็นวิธีที่ใช้ Somewhere You Do ในการยืนยันตัวตน เช่น การเช็คว่าพฤติกรรมการใช้งานระบบของลูกค้าผู้ใช้งานเหมือนเดิมไหม ต้องมีการพึ่ง Machine Learning มากขึ้นเป็นต้น

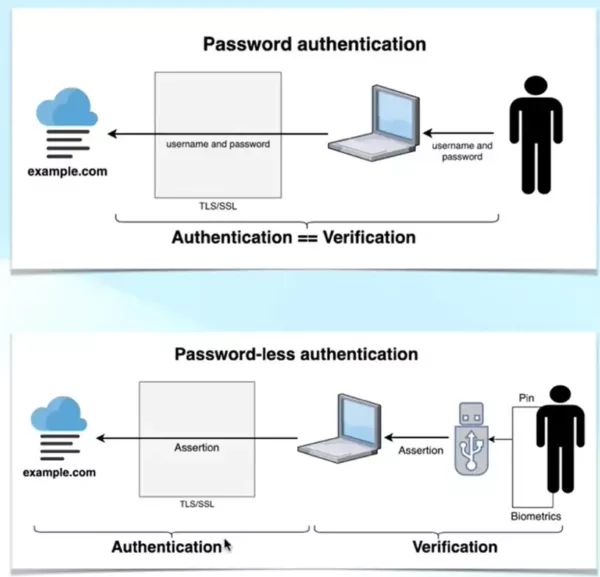

ความต่างระหว่าง Password Authentication และ Password-Less Authentication

Password Authentication หรือ Conventional Authentication จะมี Authentication และ Verification เป็นสิ่งเดียวกัน เมื่อมีการใช้งาน รหัสผู้ใช้งาน และ รหัสผ่าน จะถูกส่งไปที่ระบบหลังบ้านเพื่อทำ Authentication และ Verification ใน Server เป็นเหมือนการส่งกุญแจ นั่นก็คือรหัสผู้ใช้งาน และ รหัสผ่าน เข้าสู่ระบบไปหลังบ้านซึ่งอาจมี Hacker แฝงเข้ามาระหว่างเส้นทางการส่งข้อมูลไป Server ได้ นอกจากนี้อาจมีปัญหาตามมามากมายเช่นลืมรหัสผ่าน รหัสถูกขโมย มีปัญหาใดๆก็ต้องมาเช็คที่ Server อีก

สำหรับ Password-Less Authentication หรือ Fido Authentication Model จะแยก Authentication และ Verification ออกจากกัน Verification จะเกิดแค่ในฝั่งของลูกค้าผู้ใช้งานเท่านั้นเช่นการ Verification ด้วยลายนิ้วมือ หรือหน้า ผ่านอุปกรณ์เครื่องมือต่างๆเช่น Smartphone เราไม่ส่งกุญแจไปหลังบ้านและ Hacker ที่เข้ามาจะไม่สามารถมาขโมยกุญแจได้เพราะ Verification จบไปที่ฝั่งลูกค้าเรียบร้อยแล้ว ส่วน Authentication จะเกิดขึ้นในฝั่งของ Server หรือ Authentication Device จะเป็นการยืนยันตัวตนด้วย Proof of Work ส่งเข้าไปหลังบ้านแค่เช็คว่างานของคนคนนี้เป็นงานที่ถูกต้องไหม

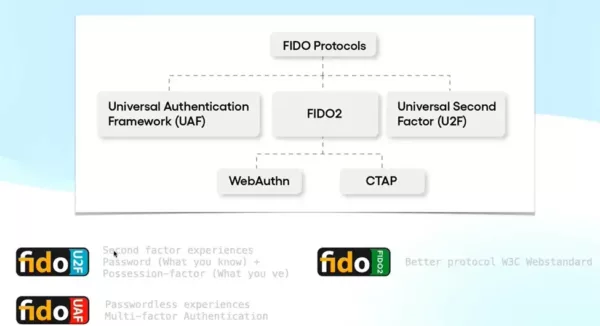

รู้จักมาตรฐาน Fido2

Fido Alliance (Fast Identity Online) เป็นสมาคมที่เริ่มจากความร่วมมือของบริษัทเทคโนโลยีชั้นนำเพื่อสนับสนุนการแก้ไขปัญหาเรื่องการยืนยันตัวตนปัจจุบันมีหลายองค์กรเข้าร่วมแล้วเกิดเป็นมาตรฐานสำคัญต่างๆขึ้นมาได้แก่

1. U2F : Universal Second Factor เป็นมาตรฐานการยืนยันตัวตนด้วยรหัสผ่าน หรือ What You Know กับ Two-Factor หรือ What You Have มายืนยันตัวตน

2. UAF : Universal Authentication Framework จุดประสงค์ของมาตรฐานนี้คือไม่ต้องการใช้ Password แต่จะมุ่งไปที่ Multi-Factor Authentication อย่างเดียว

3. Fido2 : เป็นมาตรฐานที่ถูกประยุกต์มาจากมาตรฐาน U2F และ UAF และยังไปร่วมกับองค์กรระหว่างประเทศ W3C ที่ทำหน้าที่จัดระบบมาตรฐานการใช้งานบนเวิลด์ไวด์เว็บ มีการเปิดเป็น Protocol เรียกว่า Web Authnโดย Fido2 มีองค์ประกอบ 2 ส่วน

3.1 CTAP (Client to Authenticator Protocol) เป็นมาตรฐานระหว่าง External Authenticator และ Platform Authenticator ในอุปกรณ์ (Devices) ว่าจะ Verification กันอย่างไรให้มีความปลอดภัยสูงสุด ซึ่ง Platform Authenticator ก็คือ Smartphone ที่สามารถใช้การสแกนลายนิ้วมือ การสแกนใบหน้าได้ ส่วน External Authenticator หรือ Roaming Authenticator เป็น USB Security Key ที่เสียบเข้าไปในเครื่องก็สามารถใช้งานระบบต่างๆได้

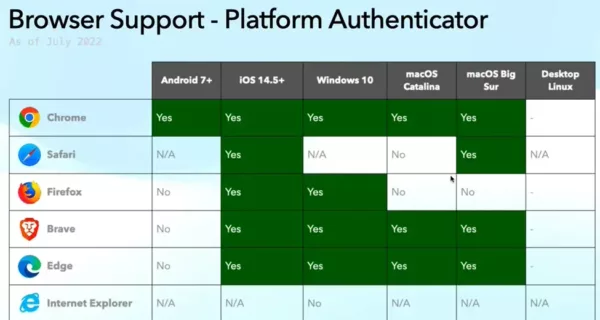

3.2 Web Authn (Web Authentication) เป็นมาตรฐานของ W3C ที่ทำให้กระบวนการยืนยันตัวตนผ่านเบราว์เซอร์และแพลตฟอร์มง่ายและปลอดภัยมากขึ้นโดยไม่ต้องกรอกรหัสผ่าน เพียงใช้วีธีการยืนยันตัวตนด้วย Public Key Cryptography คู่กับ Private Key

Web Authn ปัจจุบันมีอยู่ใน เบราว์เซอร์ ชั้นนำทั่วไปอาทิ Google Chrome, Safari, Firefox หรือ Microsoft Edge ซึ่งแอปพลิเคชั่นหลายตัวก็มีใช้งานแล้วเช่นกัน

การทำงานของ Public Key Cryptography เป็นอย่างไร?

การทำงานของ Public Key Cryptography สามารถแบ่งออกได้เป็น 2 ส่วน คือ Enrollment และ Authentication

1. การ Enrollment คือ การสร้าง Keypair ขึ้นมาที่มี Private Key และ Public Key โดยมีการส่ง Public Key ไปยังฝั่ง Server เช่น ลูกค้าผู้ใช้งานต้องการสร้างบัญชีใหม่>> ทาง Server จะให้ลูกค้าส่ง Public Key มาให้>> ลูกค้าจะต้องสร้าง Key ที่เป็นคู่ออกมาที่เรียกว่า Private Key และ Public Key ซึ่ง Private Key เก็บไว้ห้ามบอกใครและจะส่งแค่ Public Key กลับไปที่ Server เป็นต้น

2. การ Authentication คือการให้ลูกค้าผู้ใช้งานสามารถ Sign in เข้าระบบได้ตามต้องการ เช่น ลูกค้าต้องการเข้าระบบ>> ระบบจะให้พิสูจน์ตัวตนโดยการส่งงาน 1 ชิ้นให้ลูกค้าผู้ใชงานทำ ถ้าทำได้แสดงว่าคือเจ้าของตัวจริง ซึ่ง Server อาจจะส่งค่ามาค่านึงและให้ลูกค้า Encrypt ด้วย Private Key>> ลูกค้า Encrypt ด้วย Private Key อย่างไรก็ดี Server รู้ว่าสิ่งที่ลูกค้าส่งมาเป็นสิ่งที่ถูกเพราะการทำ Keypair นั้นคือ RSA เป็นอัลกอริทึมการเข้าหรัสแบบกุญแจสมมาตร สามารถ Verify สิ่งที่ลูกค้าส่งมาได้ว่าเป็นคนคนนั้นจริงใช่ไหมด้วย Concept ของ Digital Signature คนที่ใช้ Crypto Wallet คงจะเข้าใจอันนี้ได้ดีทีเดียว

นอกจากนี้ Authentication ยังสามารถแบ่งออกได้เป็น Symmetric Key และ Asymmetric Key อีกด้วย

Symmetric Key คือ การตกลงเรื่องการทำอัลกอริทึม หรือการ Encryption ไว้แล้วโดยกรณีนี้จะมีแค่ Key เดียว ต้นทางปลายทางจะต้องมีกุญแจชนิดเดียวกันในการไขรหัสออกถ้าใครทำกุญแจหายหรือหลุดคนที่เก็บได้จะเข้าข้อมูลได้หมด

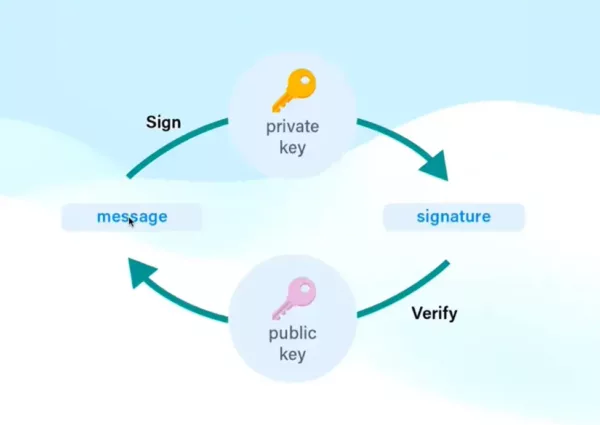

Asymmetric Key เป็นการทำกุญแจขึ้นมา 2 อัน ได้แก่ 1 Public Key เป็นสิ่งที่เราแชร์ให้คนอื่นแต่ 2 Private Key คือสิ่งที่เราจะต้องเก็บเอาไว้ วิธีนี้จะมีการทำ 2 อย่างคือ Encryption และ Digital Signature ซึ่งเริ่มจาก Server มี Public Key ของคนคนนี้อยู่แล้วก็ทำการ Encrypt Challenge หรือ Message ที่ถูก Gen ขึ้นมา>> แล้วส่งมาให้ลูกค้าผู้ใช้งานเพื่อถอดรหัส หรือทำอะไรบางอย่าง>> จากนั้นก็ส่งกลับไปด้วยการ Sign จาก Private Key ที่มีส่งมาให้ Server>> Server ก็หยิบ Public Key มาเช็คว่าเป็นของคนนี้จริงไหม

เรามี Message ตัวนึง>>ใช้ Private Key ในการ Sign>> เกิดเป็น Signature>> ฝั่ง Server ที่มี Public Key สามารถหยิบ Signature มา Verify ว่าคือคนคนนี้จริงๆหรือเปล่า ถ้าตรงกัน Verify ได้มันคือกุญแจที่เป็นของกันและกัน

Flow การทำ Enrollment โดยสรุปพร้อม Source Code

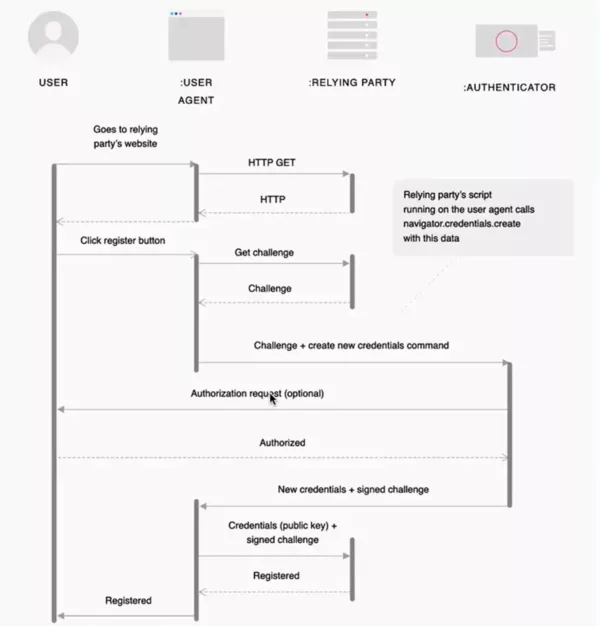

ลูกค้าผู้ใช้งานเข้ามาที่ Web กรอกข้อมูลเพื่อสมัครเปิดบัญชีใหม่หรือ Register>> Get Challenge จาก Server>> ส่ง Challenge กลับไป>> Web ทำ Keypair ของตัว Public Key ด้วย Authenticator จะเป็น Platform หรือ Roaming ก็ได้ เป็นการ Generate Keypair จากตัว Authenticator>> Server ส่ง Authorization Request กลับให้ลูกค้าผู้ใช้งานทำสแกนลายนิ้วมือหรือ Authentication ต่างๆ>> พอ Authorize มาแล้วก็ Gen Keypair แล้วส่ง Public Key กลับไปที่ Web>> ส่งไปที่ Server>> มีการ Sign ด้วย Challenge>> ส่งกลับมาที่เบราเซอร์>> ส่งไปว่า Registered เรียบร้อย

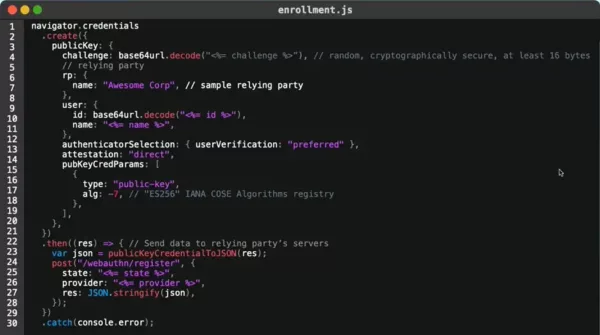

โค้ดเบื้องต้นของ Enrollment ซึ่ง navigator.credentials.create เป็นมาตรฐานของ Web Authn ในเบราเซอร์ทั่วๆไปก็สามารถที่จะ Gen ตัว Public Key ออกมาได้ด้วยโค้ดด้านบนไม่กี่อันแล้วก็สามารถที่จะส่งเข้าไปกับตัว API ที่เราเตรียมไว้สำกรับการทำ Authentication เรื่อง Enrollment ได้เลย

Flow การทำ Authentication โดยสรุปพร้อม Source Code

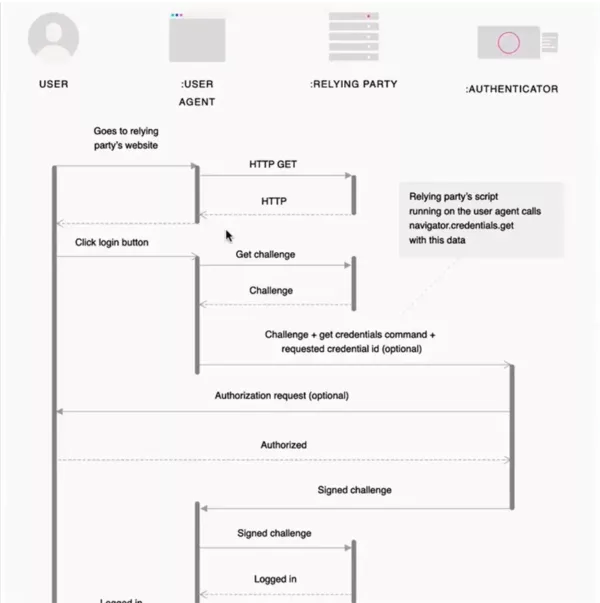

มีการ Request คลิก Log in>> ได้ Challenge>> ไป Authen ที่ Authenticator ด้วย Credential ID ต่างๆ>> Sign Challenge จาก Authenticator>> ส่ง Signed Challenge กลับไปที่ Server>> Server เช็ค Proof of Work ว่างานของคนคนนี้เป็นของจริงหรือไม่>> ส่งกลับ Log in เรียบร้อย ปลอดภัยได้มาตรฐาน

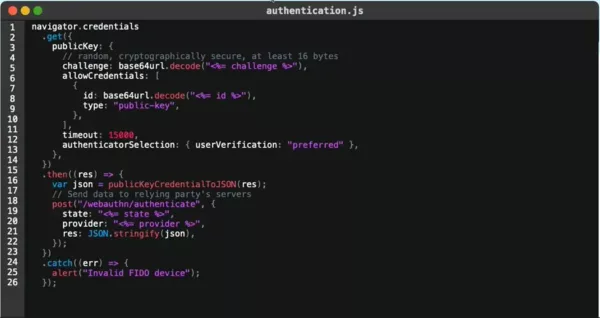

โค้ดเบื้องต้นของ Authentication เราสามารถที่จะเรียก API ของ JavaScript เรียกตัว Public Key ออกมา แล้วสามารถที่จะ Sign Challenge และส่งผลลัพธ์ของการ Sign เข้าไปใน API ที่เราเตรียมไว้ได้ จะเห็นว่าการที่มี รหัสผ่าน ต้องเขียน API ส่งเข้า Server แต่ถ้าเราเพิ่มอีกนิดเดียวโดยการมี Web Authn ทุกอย่างก็แทบไม่ต่างกันเลยแถมปลอดภัยกว่าด้วย

Multi-Device Authenticator

ถ้าเราเคย Enroll ระบบหนึ่งผ่านทางมือถือแล้วเราจะไปใช้งานผ่าน MacBook ได้อย่างไร จึงมีวิธีการที่เราจะต้องทำ Authenticator ด้วย QR Code หรือว่าทำ Remote ซึ่งจะตรงกับสิ่งที่ Apple ได้ประกาศในงาน WWDC 2022 ในเรื่องของเทคโนโลยี Passkeys ที่มีการแชร์กุญแจกันในแต่ละอุปกรณ์(Devices) ต่างๆ ซึ่ง iOS16 และ Android9 มีมาตรฐานที่รองรับอยู่แล้ว มี Ecosystem ต่างๆพร้อมแล้วที่จะให้เราใช้ Password-Less

สำหรับเบื้องหลังการทำงาน มีการใช้ Proximity Protocol ที่ต้องใช้อินเตอร์เน็ต หรือ Bluetooth Low Energy ด้วย การที่ต้องคุยกันแบบ Proximity เพราะต้องการมั่นใจว่าอุปกรณ์(Devices) เหล่านี้อยู่ใกล้กันจริงๆไม่ได้ Remote มาสแกน QR ให้ เพราะจะเป็นช่องว่างที่ทำให้ Attacker เข้ามาในระบบได้ ดังนั้นการที่จะทำ Device Authenticator ได้ อุปกรณ์(Devices) ต้องอยู่ใกล้กันโดยที่มี Protocol มาตรฐานคุยกันผ่าน Bluetooth Low Energy

Passkeys ดีกว่าวิธีการอื่นๆอย่างไร?

1. การมีรหัสผ่านเป็นสิ่งที่เราต้องคอยจำอยู่ตลอดเวลา อีกทั้งยังถูกขโมยไปได้เพราะเดาได้ง่ายมาก สามารถนำมาใช้ซ้ำได้ โดนทำ Phishing ได้ ข้อมูลรั่วไหลได้

2. Password Manager ตัวช่วยจัดการนี้ทำให้คาดเดาได้ยากมากขึ้น แต่ยังไม่แน่ใจเรื่องของความปลอดภัยจากการขโมย หรือ Phishing เท่าที่ควร

3. Password Manager + SMS/TOTP เพิ่มความปลอดภัยมากขึ้นแต่ก็ไม่ไม่แน่ใจเรื่องของความปลอดภัยจากการขโมย หรือ Phishing เช่นกัน

4. Passkey นั้นไม่มีรหัสผ่านแล้ว เป็น Private Key ที่ปลอดภัยสูง ไม่มีการส่งรหัสผ่านการขโมยจึงไม่มี แถมยังเข้ามาตอบโจทย์ในเรื่องของการทำ Across Devices ซึ่งเป็นปัญหาของ Public Key Cryptography ซึ่ง Passkeys ก็ได้เข้ามาตอบโจทย์ตรงนี้

พออ่านมาถึงตรงนี้ถ้านักพัฒนาส่วนใหญ่ให้ความสำคัญและหันมาใช้การยืนยันตัวตนแบบไม่ใช้รหัสผ่านก็คงดีไม่น้อย การเขียน Source Code หลังบ้านไม่ได้ยุ่งยากซับซ้อนมากนักเมื่อทียบกับความคุ้มค่าที่คาดว่าจะได้รับจากการมีระบบรักษาข้อมูลที่เชื่อถือได้สูงสุด ส่งผลต่อความเชื่อมั่นในตัวองค์กรและลูกค้าผู้ใช้งานเองก็ไม่ต้องทนกับปัญหาการยืนยันตัวตนไม่ผ่านจากการลืมรหัสผ่านที่บางครั้งอาจไม่สามารถกู้บัญชีเดิมกลับมาใช้ใหม่ก็เป็นได้

แหล่งที่มา : https://fidoalliance.org/